O consultor de segurança Gabor Szathmari descobriu evidências de que os desenvolvedores da Avid Media foram relapsos em relação às credenciais sensíveis, armazenando as mesmas no código fonte, facilitando o acesso dos invasores à infraestrutura da empresa.

Armazenar credenciais sensíveis – como base de dados de senhas, APIs, chaves de identificação ou chaves SSL privadas – em repositórios de código-fonte parece coisa de principiante. Nos repositórios de código-fonte vazados, Szathmari encontrou senhas fracas para o banco de dados, credenciais de acesso à API para o serviço de armazenamento em nuvem da Amazon, chaves para outras aplicações e chaves privadas para certificados SSL.

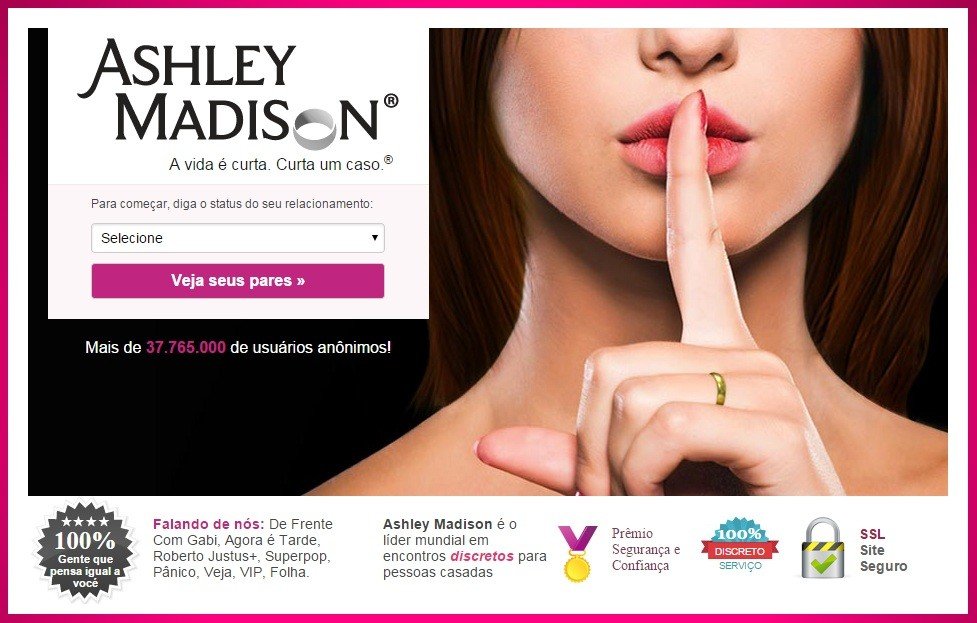

É assustador como uma empresa que fatura milhões de dólares tenha sido tão negligente com questões de segurança da informação, expondo a privacidade, intimidade, informações pessoais e financeiras dos seus clientes.

A negligência renderá muitos processos. Um homem identificado como “John Doe” moveu ação na corte federal da Califórnia, alegando que a companhia falhou em proteger suas informações, gerando danos emocionais. A ação legal busca status de ação coletiva. No Canadá, país sede da Ashley Madison, uma ação coletiva busca 760 milhões de dólares em danos.

O resultado final dos dados sensíveis armazenados nos repositórios de código-fonte é uma infra-estrutura muito mais vulnerável. Credenciais de banco de dados, chaves para Amazon Web Service provavelmente tornaram o movimento lateral mais fácil para o Impact Team, levando a violação completa do Ashley.

Usuário imprudente

Apesar dos constantes alertas, da quantidade de artigos e avisos pela Internet, os usuários continuam a utilizar senhas fracas. Foi o que revelou o recente vazamento de informações do site.

No artigo “Sabe qual a pior senha do mundo?” já falamos sobre o problema. No artigo “Qual o valor das suas senhas?” demos 5 dicas para aumentar a sua segurança.

O especialista em segurança digital Dean Pierce descriptografou cerca de 4 mil senhas que vazaram do site. Segundo Dean Pierce, em primeiro lugar na lista de senhas mais usadas no pacote decifrado está “123456”. Em segundo, está “password” (a palavra “senha”, em inglês).

Confira:

- 123456

- password

- 12345678

- 1234

- pussy

- 12345

- dragon

- qwerty

- 696969

- mustang

- letmein

- baseball

- master

- michael

- football

- shadow

- monkey

- abc123

- pass

- fuckme

Utilizar senhas fracas, comumente usadas, é perigoso, pois os criminosos normalmente possuem listas como essas, e criam códigos que automaticamente tentam forçar o login utilizando todas elas.

Não há desculpas para usar senhas fracas! Não adianta o site do serviço online ser super seguro se você não fizer a sua parte. Aproveite o embalo e mude aquela senha notoriamente fraca.

Uma alternativa interessante é utilizar o Kaspersky Password Manager.

Outra revelação alarmante, trazida pela exposição de milhões de endereços de e-mails, foi a de que muitos usuários utilizam e-mails corporativos para acessar serviços de uso pessoal e, talvez, até a infraestrutura da empresa na qual trabalham. O banco de dados vazado inclui e-mails de autoridades de governos, servidores públicos e de executivos de corporações europeias e norte-americanas.

Ou as empresas não têm uma política de segurança da informação em relação ao uso de e-mails ou, caso tenham, a mesma não é respeitada.