Pesquisadores da Kaspersky Lab revelam sofisticada campanha de ciberespionagem chamada Slingshot.

O Slingshot foi revelado por pesquisadores da Kaspersky em um relatório de 25 páginas divulgado no dia 09/03.

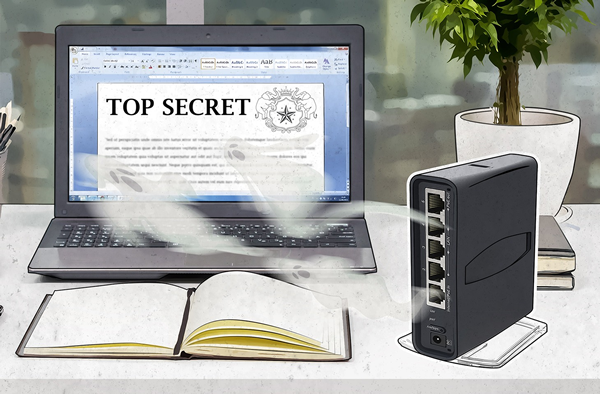

Descrito como uma “plataforma de ataque” capaz de coletar dados, capturar imagens da tela, dados digitados e senhas, monitorar a área de transferência e rede, acessar dispositivos USB e muito mais, os ataques do Slingshot são realizados a partir de roteadores e permaneceu escondido durante 6 anos antes de ser detectado.

Mas por que tanto tempo? Segundo os pesquisadores, o malware é capaz de se defender das formas tradicionais de detecção de ameaças, justificando o longo período.

Levando em conta a sofisticação do ataque, a Kaspersky Lab acredita que o Slingshot tenha sido financiado por grupos ligados a órgãos governamentais a fim de ser usado como ferramenta de espionagem. Assemelha-se, segundo os pesquisadores, ao Project Sauron e ao Regin, no entanto, tem um grau mais avançado.

O malware já atingiu ao menos 100 computadores pelo mundo em países como Afeganistão, Iraque, Jordânia, Quênia, Líbia e Turquia. Algumas pistas no seu código indicam que tenha sido desenvolvido em algum país de língua inglesa.

O relatório completo da Kaspersky pode ser visto aqui.

Como se proteger contra sofisticados ciberataques?

Para proteger sua empresa contra ataques direcionados sofisticados, é preciso implementar uma abordagem estratégica. A Kaspersky Lab oferece a plataforma Threat Management and Defense. Consiste na junção da plataforma Kaspersky Anti Targeted Attack, com a solução Kaspersky Endpoint Detection and Response e em serviços especializados.

O Kaspersky Anti Targeted Attack permite localizar anomalias no tráfego de rede, isolar processos suspeitos e procurar correlações entre os eventos.

O Kaspersky Endpoint Detection e Response serve para agregar e visualizar os dados coletados. E, graças aos serviços especializados da Kaspersky Lab, é possível contar com a ajuda a qualquer momento em caso de incidentes particularmente difíceis, treinar sua equipe de centro de monitoramento e aumentar a conscientização dos funcionários da empresa como um todo.