Proteger ou não proteger máquinas virtuais? Essa era a pergunta feita por muitos. Mas a resposta sempre foi a mesma: proteger.

Proteger ou não proteger máquinas virtuais? Essa era a pergunta feita por muitos. Mas a resposta sempre foi a mesma: proteger.

A questão mais crucial é sobre como proteger.

Eu já escrevi sobre isto quando falei sobre o conceito de antivírus agentless (sem agente) para VMware. Mas as tecnologias não ficam estagnadas. Continuam avançando. À medida que a virtualização se desenvolve e mais e mais organizações vêem suas óbvias vantagens, aparecem aplicações mais variadas para seu uso, trazendo demandas maiores e mais específicas em termos de proteção.

Obviamente, há uma abordagem de segurança dedicada especificamente para desktops virtuais, outro tipo de proteção adaptada para bancos de dados e outra para sites, e assim por diante. Depois, há o fato de que antivírus sem agente não é a única abordagem em relação à proteção, e também que a VMware não é a única plataforma de virtualização, mesmo que seja a mais popular.

Então, quais são as alternativas para a segurança de ambientes virtualizados?

Sem agente (Agentless)

Antes de tudo, tempos atrás este assunto foi tratado com detalhes suficientes no meu blog (aqui).

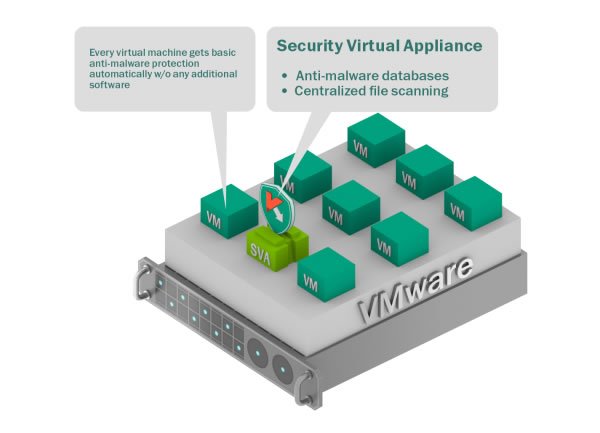

Esta abordagem consiste em ter uma máquina virtual dedicada com a ferramenta antivírus nela instalada. Esta máquina será a responsável por fazer varreduras de malware em toda a infraestrutura virtual, conectando-se em cada uma das máquinas virtuais usando a tecnologia nativa VMware vShield. O vShield também interage com o gerenciamento de sistemas do antivírus para que ele conheça as configurações e as políticas aplicadas, quando ativar e desativar a proteção, como otimizar recursos e assim por diante.

Parece uma panaceia, mas o conceito agentless (sem agente) tem uma sútil deficiência: a função do antivírus fica limitada, ou seja, a interface vShield permite apenas que a varredura de arquivos básicos seja feita. Deste modo, o antivírus deixa de usar tecnologias de proteção progressiva como controle de aplicativos, Monitoramento de Sistemas, whitelisting (listas brancas), heurísticas, controle de dispositivos e controle da web. Na verdade, verifica-se que a varredura de arquivos também é restrita: nenhuma quarentena para arquivos suspeitos, além de nenhum acesso à memória e a processos.

Mas a vShield não foi projetada para ser uma interface completa, a qual permite todas as funções de proteção. Ainda pode ser usado (mais sobre isso, depois), mas, há uma outra maneira, em que todas as diferentes funções de proteção podem ser aplicadas.

Light Agent (agente leve)

Com esta abordagem, um agente, adequadamente chamado de leve (isto é, leve em relação aos recursos que consome, pequeno) é instalado em cada máquina virtual protegida. Esse agente substitui o vShield e conecta a máquina virtual ao mecanismo antivírus que reside no Security Virtual Appliance.

Desta forma, removemos as limitações da interface VMware, adicionando o arsenal completo de nossas tecnologias de proteção. Ao mesmo tempo, mantemos as vantagens da abordagem sem agente: um apetite moderado por recursos, capacidade de gerenciamento e estabilidade contra “tempestades” (gargalos causados por atualizações simultâneas do de banco de dados antivírus ou varredura de malware em muitas máquinas).

Apesar do nome, o Agente Leve ainda será “mais pesado” do que uma solução sem agente, pois requer alguma memória em cada máquina virtual, potência do processador e outros recursos. No entanto, diante do potencial dos computadores atuais, o apetite do Agente Leve por recursos é relativamente modesto. Há, também, um bônus: algumas tarefas padrão que usam essa abordagem podem ser executadas mais rapidamente do que a abordagem sem agente. Mas a principal vantagem se refere ao aumento da qualidade da proteção.

Mas o que acontece se você quiser proteger dados em máquinas virtuais que não são baseadas no Windows e tirar proveito de toda a gama de tecnologias de proteção, incluindo criptografia?

É aí que a segurança de endpoints tradicional se faz necessária.

Claro, de maneira geral, é um grande problema fazer ajustes em uma vasta infraestrutura virtual, e a manutenção de um ambiente assim exigirá mais recursos humanos, no entanto, às vezes há situações em que tal abordagem é apropriada.

Ok, a teoria acabou; Agora vamos para a prática …

Ao mesmo tempo, vou promover modestamente a nova versão do nosso produto para ambientes virtuais.

Recentemente, lançamos o KSV 3.0. Estamos transbordando de alegria.

Primeiro, além do VMware, agora damos suporte ao Citrix XenServer e o Microsoft Hyper-V.

Em segundo lugar, além da solução sem agente para VMware, agora há também uma solução com o Light Agent para todas as três plataformas!

Além disso, todos os produtos são gerenciados e controlados a partir de uma console única, o que é especialmente importante para ambientes de múltiplos hipervisores – de modo a não criar confusão entre os consoles.

Então, quais das três abordagens acima, é a mais adequada?

Bem, geralmente, o raciocínio que usamos quando vamos escolher tecnologias de proteção, é mais ou menos assim:

Para máxima proteção e alto desempenho de um sistema operacional convidado pelo Windows, é necessário um agente leve. Em outros sistemas operacionais (Linux, OS X), um produto para endpoints é melhor. No entanto, infelizmente, a aplicação é limitada por questões de produtividade e a pela interação do antivírus com recursos do ambiente virtual.

Atualmente, estamos desenvolvendo abordagens de agentes leves para outros sistemas operacionais. No entanto, se a produtividade é crítica, o valor dos dados e do serviço não são altos, e o acesso aos dados fora da organização é limitado, então uma solução sem agente é mais adequada.

Analisamos típicas tarefas de aplicação que usam virtualização e surgiu esta curiosa tabela:

Para ver a tabela, clique aqui.

A tabela acima não é uma apresentação exaustiva nem inequívoca de como as três abordagens em relação à segurança de ambientes virtuais são adequadas para diferentes ambientes. As organizações, as prioridades, as configurações de TI e os orçamentos mudam … O objetivo da tabela é transmitir o padrão de ameaças e a metodologia para avaliar tarefas e prioridades. Mais detalhes estão disponíveis aqui e aqui (PDF).

Este texto foi traduzido do original, escrito por Eugene Kaspersky e publicado em seu blog, o qual pode ser lido aqui.

Veja mais informações sobre o Kaspersky Security for Virtualization